728x90

반응형

1. intro

2. code 및 분석

2.1. code

N/A

2.2. 분석

이번에는 바이너리를 실행해봤다.

정상이라는 문구만 반복적으로 출력된다.

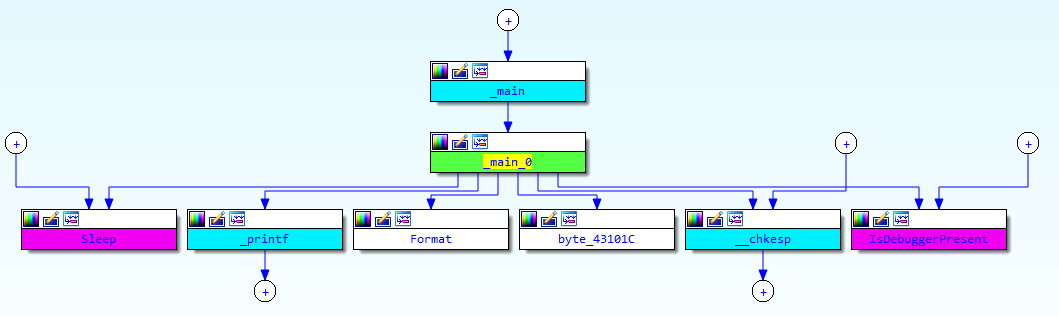

그냥 ida로 열어서 graph overview부터 봤다.

일단 이것도 대놓고 있다;;;

3. exploit

3e8 m.s sleep 과 함께 chkesp 함수와 IsDebuggerPresent 함수를 실행하며

esi, esp를 지속적으로 비교해서 디버거가 실행 중인지 확인한다.

728x90

반응형

'Wargame > CodeEngn' 카테고리의 다른 글

| Basic RCE L03 (0) | 2023.02.03 |

|---|---|

| Basic RCE L02 (0) | 2023.02.03 |

| Basic RCE L01 (0) | 2023.02.03 |