728x90

반응형

1. intro

2. code 및 분석

2.1. code

N/A

2.2. 분석

와... 이럴수도 있구나...

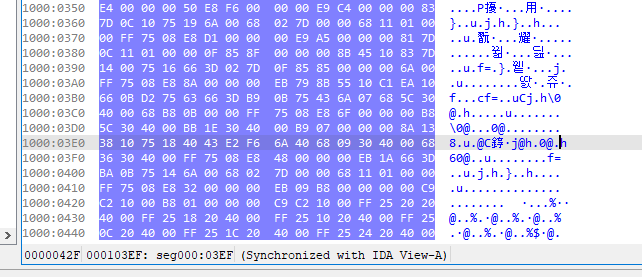

파일을 ida로 열었더니 데이터들이 손상된건 알겠지만, 파일 길이가 영 이상하다.

PE 구조에 대해서 조금 검색해봤는데,

.text

.data

.rsrc

.reloc

뒤에는 해당 섹션의 시작점 및 크기가 적혀있다고 한다.

딱 하나만 보자면 .text 영역의 값은 아래와 같다.

여기서 두번째줄 오른쪽 8바이트를 보면

00 02 00 00

00 04 00 00

이 있는데, 이는 0x400이 시작점이고 그 크기가 0x200 이라는 의미이다.

즉, text 영역만 봐도 0x600까지는 데이터가 있어야 한다는 말이다.

그래서 혹시나하여 hex editor로 파일을 열어봤더니 역시 뒤에 데이터가 더 있었다.

3. exploit

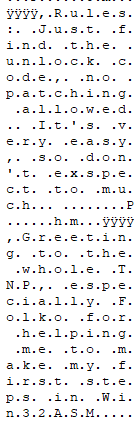

데이터의 끝까지 봤더니 힌트가 추가로 적혀있었다.

뭐 그냥 unlock code를 찾으라고 하고,

patch는 허용되지 않고,

쉬우니까 대충 봐도 된다는 식으로 적혀있다.

그래서 조금 위를 봤더니 플래그로 의심되는 부분을 쉽게 찾을 수 있었다.

728x90

반응형

'Wargame > CodeEngn' 카테고리의 다른 글

| Basic RCE L04 (0) | 2023.02.03 |

|---|---|

| Basic RCE L03 (0) | 2023.02.03 |

| Basic RCE L01 (0) | 2023.02.03 |